« Ce n'est pas que je suis si intelligent, c'est que je reste plus longtemps avec les problèmes. »

Microsoft Advanced Threat Analytics

Microsoft ATA est un produit permettant de détecter les attaques en profondeur et d'avertir le personnel en cas d'attaque. Il est constaté qu'une attaque en cours peut être mené durant plus de 200 jours avant d'être détecter!!! Microsoft ATA effectu une analyse comportementale des comptes sur le réseau. Pour cela, il a besoin de trois semaines d'analyse avant d'être pleinement opérationnel.

Ses atouts sont principalement:

- Décèle les activité suspectes dans le système et établi des profils. Microsoft ATA est capable d'identifier les attaques avancées et connues.

- Microsoft ATA apprend continuellement des utilisateurs et ressources et il s'adapte aux modifications de la société

- Génère des rapports clairs en identifiant clairement qui a fait quoi où et comment. Il fournit des conseils face à la menace.

- Microsoft ATA limite les fausses alertes en regroupant les activités suspectes de manière contextuelle pour vérifier leurs agissements.

Préparation

Préparation

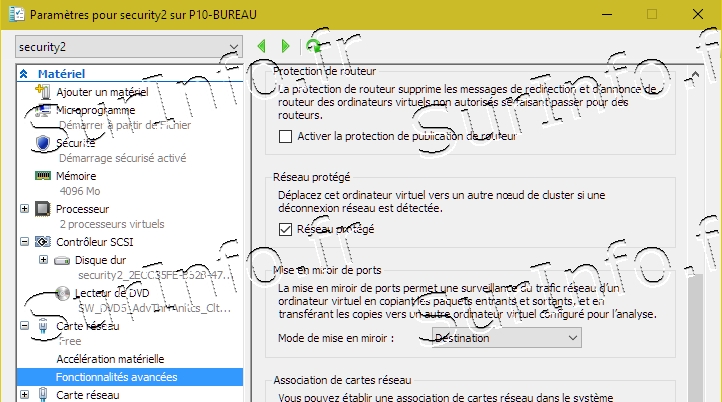

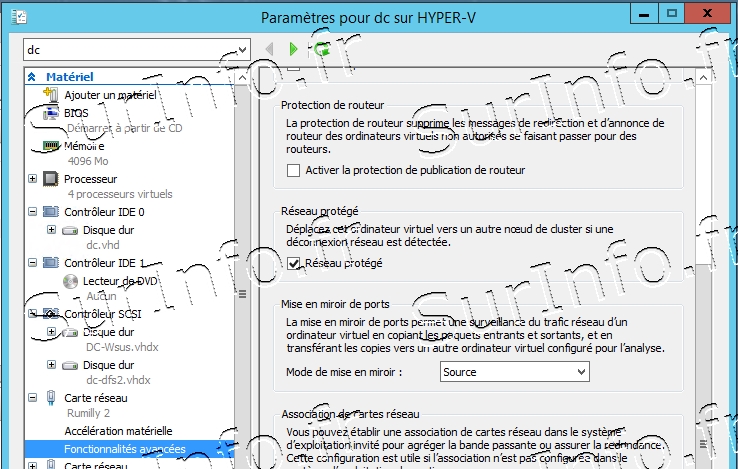

La première chose a éffectuer avant tout oubli et de mettre en miroir les ports sur les contrôleurs de domaine en concordance avec le serveur ATA.

La machine Microsoft ATA devra necessairement avoir 2 cartes réseaux

Editez les paramètres de la VM ATA et sur la carte réseau effectuant la capture, allez dans les fonctionnalités avancées de la dite carte et définissez le mode de mise en mirroir sur "Destination".

Editez les paramètres de la VM contrôleur de domaine et sur la carte réseau effectuant la capture, allez dans les fonctionnalités avancées de la dite carte et définissez le mode de mise en mirroir sur "Source".

Installation

Installation

Avant de procéder à l'installation proprement dite, Microsoft recommande de mettre à jour le serveur et notament d'installer la mise à jour KB2934520 sur les serveurs ATA, faute de quoi un redémarrage sera requi lors de l'installation de Microsoft Advanced Threat Analytics.

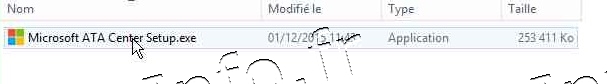

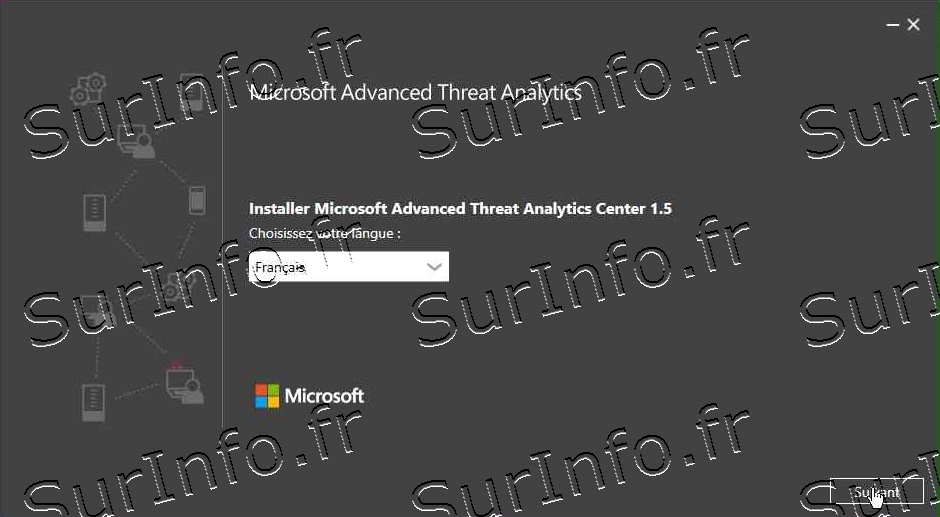

Une fois téléchargé dans le centre d'évaluation technet,Lancez l'installation...

L'assistant d'installation installe et paramètre les éléments suivants:

- Internet Information Services (IIS)

- Une base de donnée MongoDB

- Le centre de service ATA ainsi que la console de gestion IIS ATA

- Les compteurs de performances ATA

- Les certificats auto-signés si sélectionnés lors de l'installation

Si jamais vous rencontrez un problème lors de l'installation, le journal ce trouve dans %programfiles%\Microsoft Advanced Threat Analytics\Center\Logs.

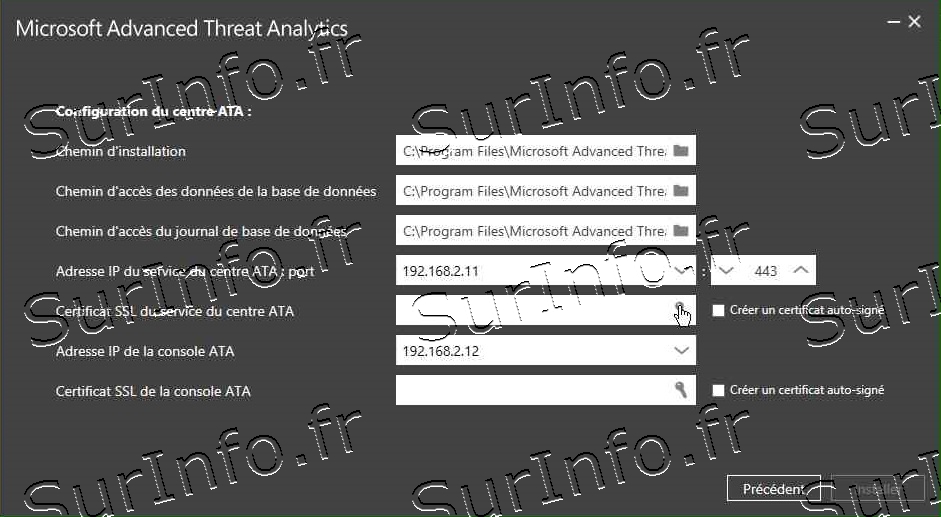

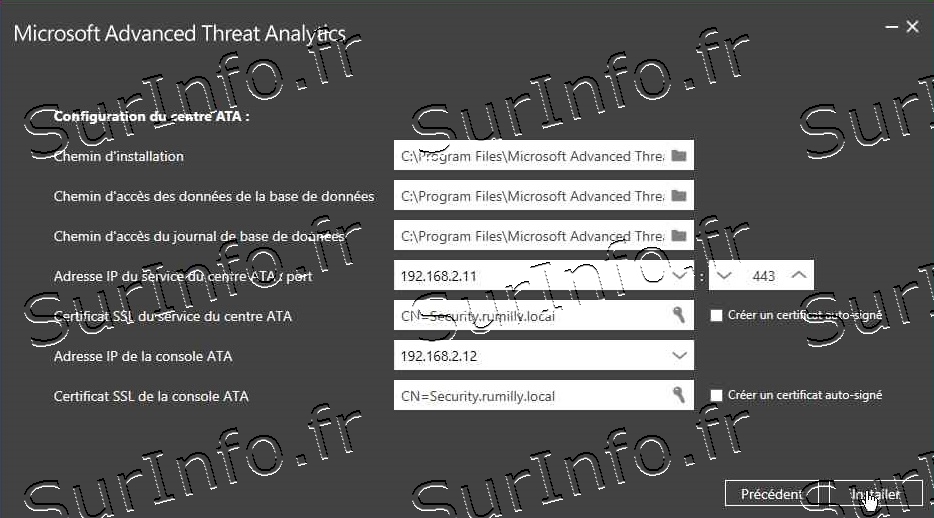

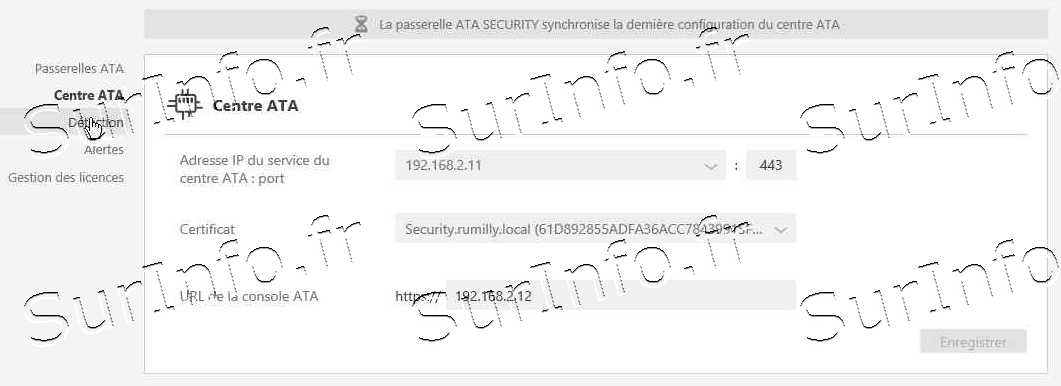

Le poste microsoft ATA dispose de deux IPs fixe, 192.168.2.11 et 192.168.2.12

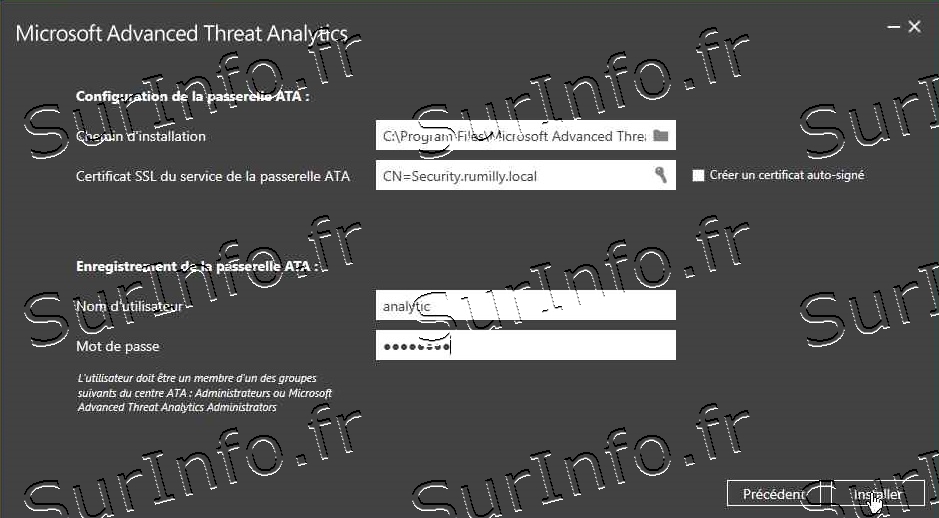

L'installation de Microsoft Advanced Threat Analytics devra s'effectuer avec un compte d'utilisateur de domaine classique ayant les droits d'administration locale du serveur Microsoft ATA. Dans mon cas, ce compte est nommé "analytic"

Lancez l'installation

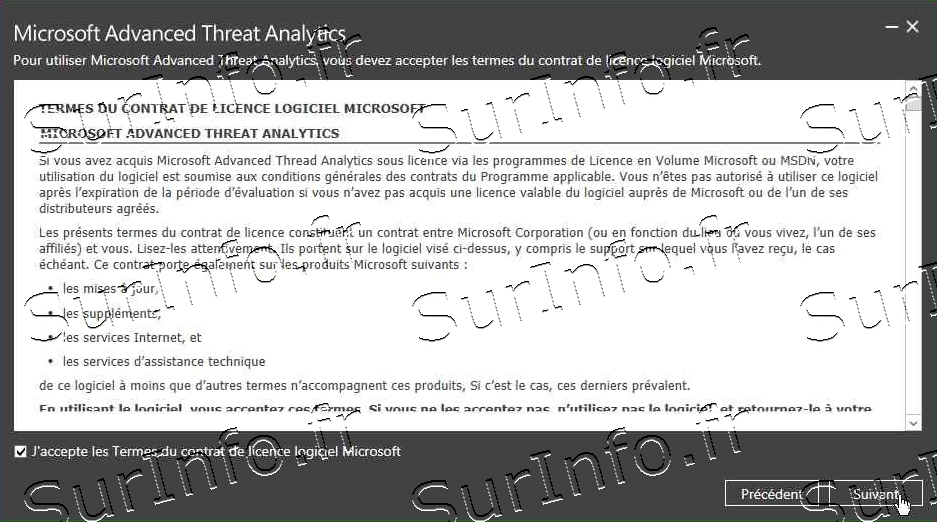

Acceptez le contrat

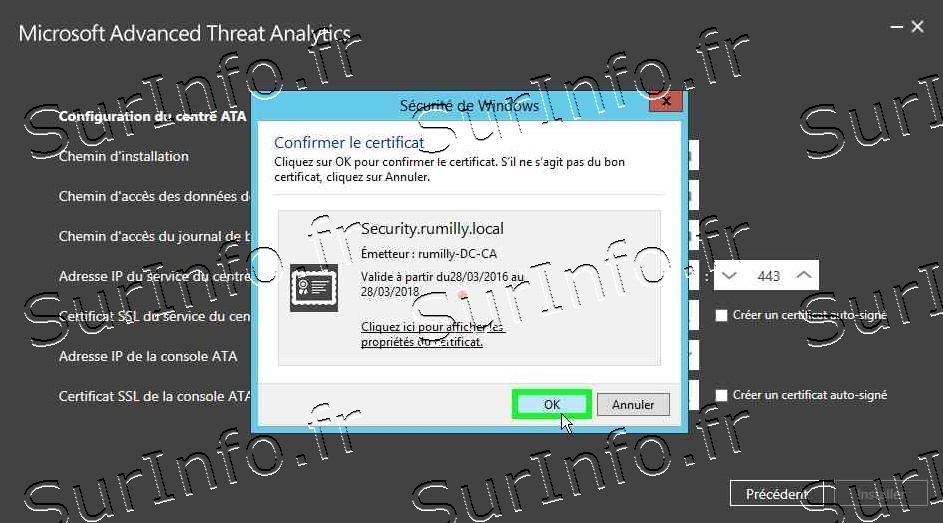

Soit vous avez déployer un certificat SSL comme moi et vous pourrez le récupérer.

Soit vous sélectionnerez l'option "Créer un certificat auto-signé"

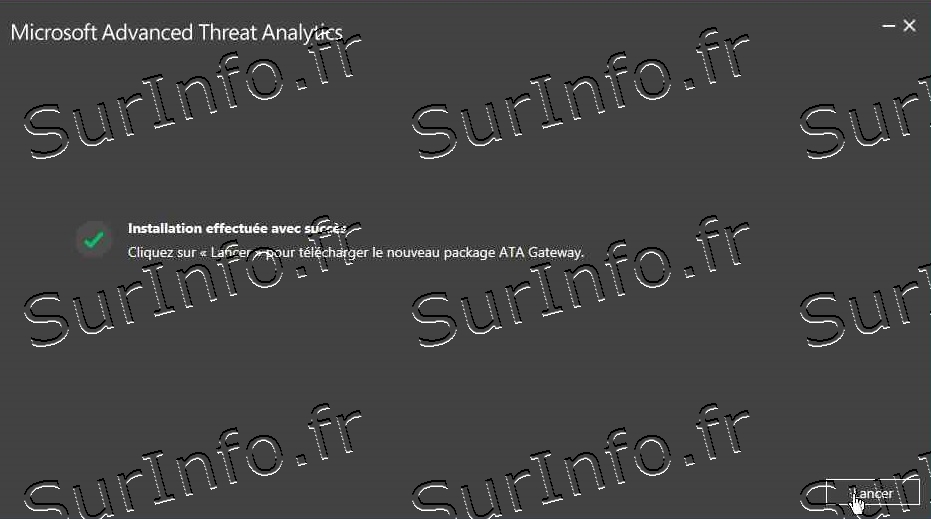

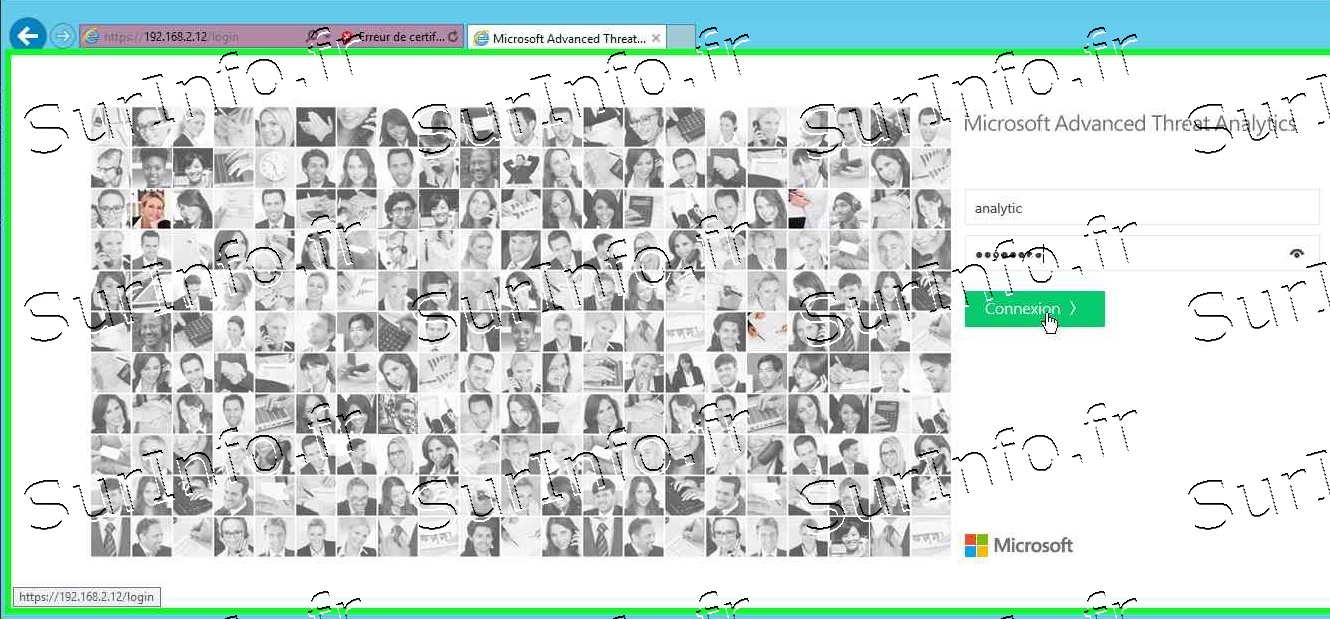

L'installation ne prend que 5 minutes, vous pouvez vous loguez avec le compte "analytic"

Installation de la passerelle ATA

Installation de la passerelle ATA

A présent, vous allez devoir installer la passerelle ATA dont son rôle est de faire la liaison entre votre domaine et Microsoft ATA.

Avant de procéder à l'installation de la passerelle ATA, assurez-vous de la présence de la mise à jour kb2919355 à l'aide de la commande powershell suivante:

Get-HotFix -Id kb2919355

Lassistant d'installation va paramétrer les éléments suivants:

- Le service passerell ATA

- Microsoft Visual C++ 2013 Redistributable

- Les compteurs de performances

Vérifiez que :

- Le premier contrôleur de domaine ne soit pas un RODC. Les RODC ne doivent être ajoutés qu'a l'issue d'une première synchronisation réussie.

- Au moins un des contrôleur de domaine présent dans la liste doit être un serveur de catalogue globale.

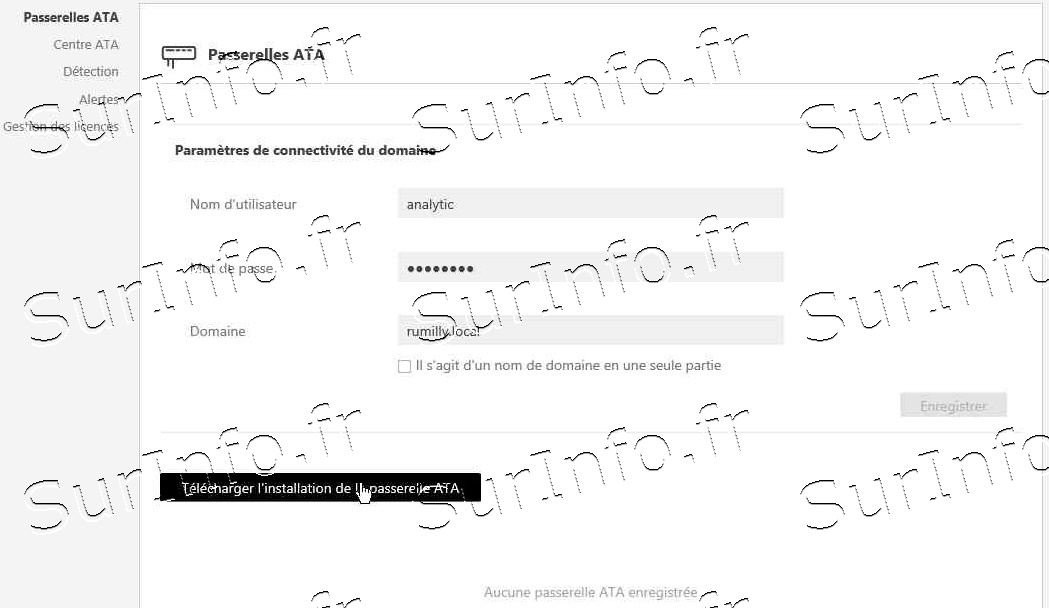

- Renseignez un compte du domaine. Vous pouvez reprendre le compte créé précédement pour installer Microsoft ATA.

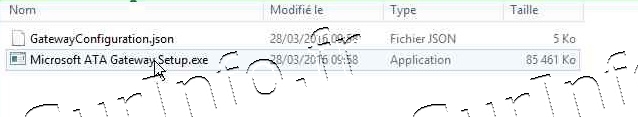

Après avoir cliqué sur le lien de téléchargement, dézippez le fichier est lancez l'installation de la passerelle.

![]()

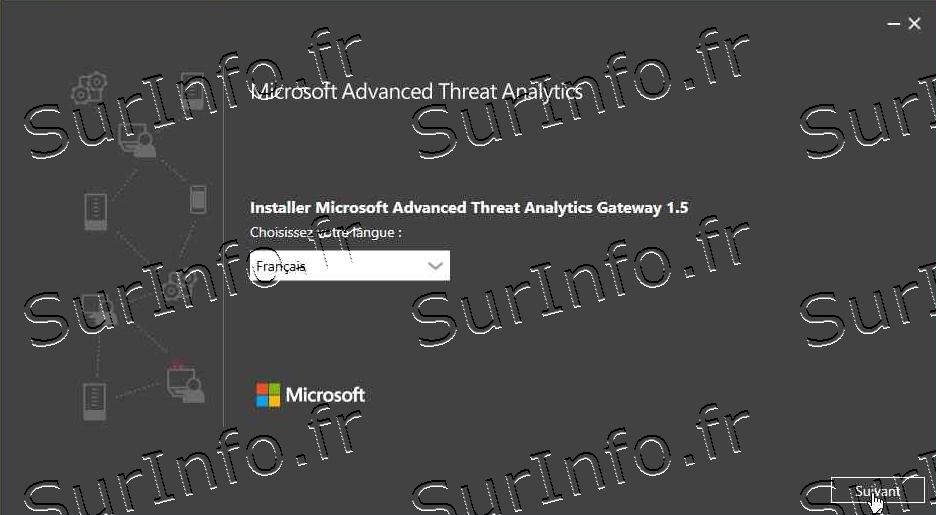

L'assistant vous guide

Renseignez la partie certificat et login

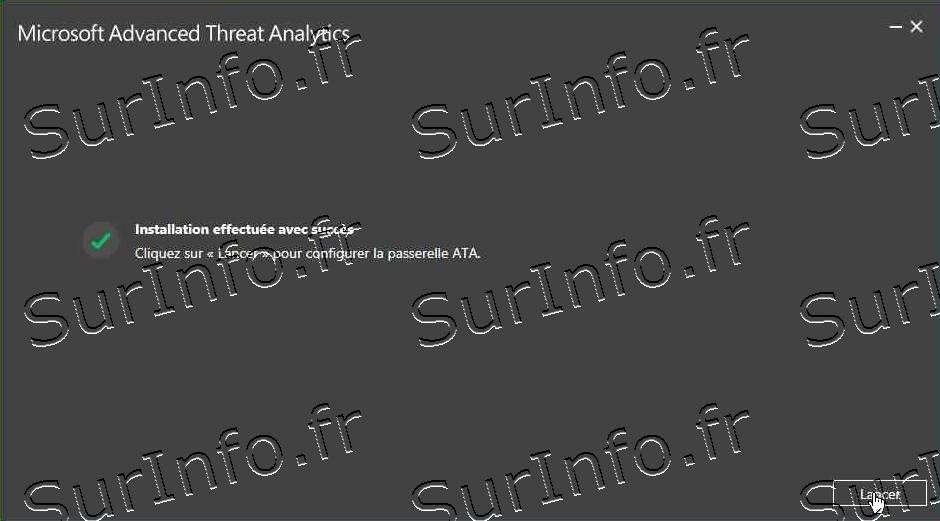

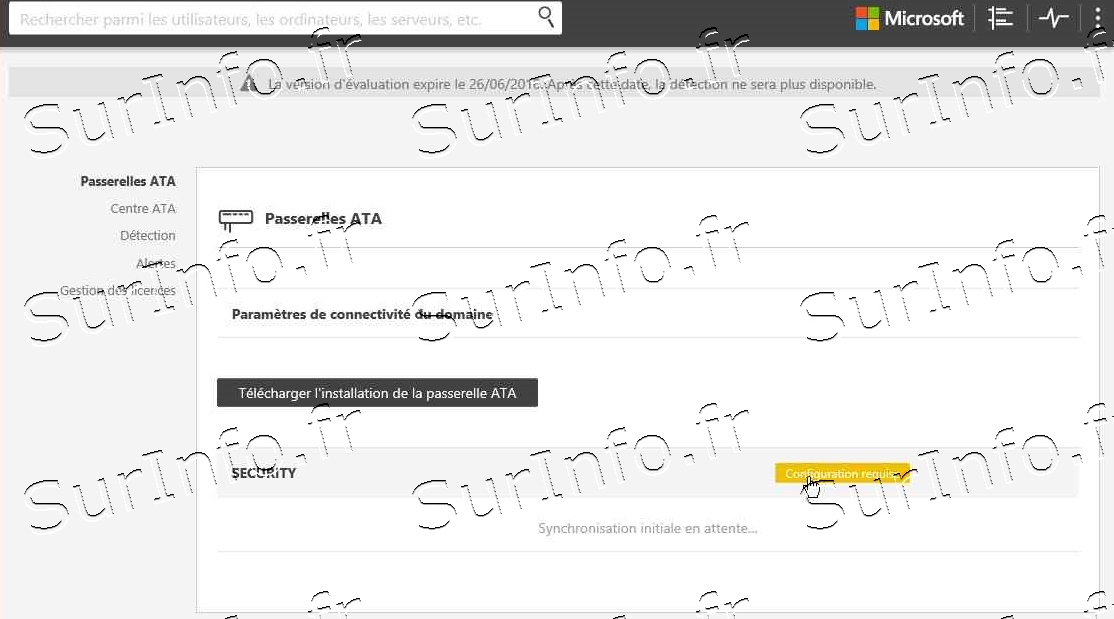

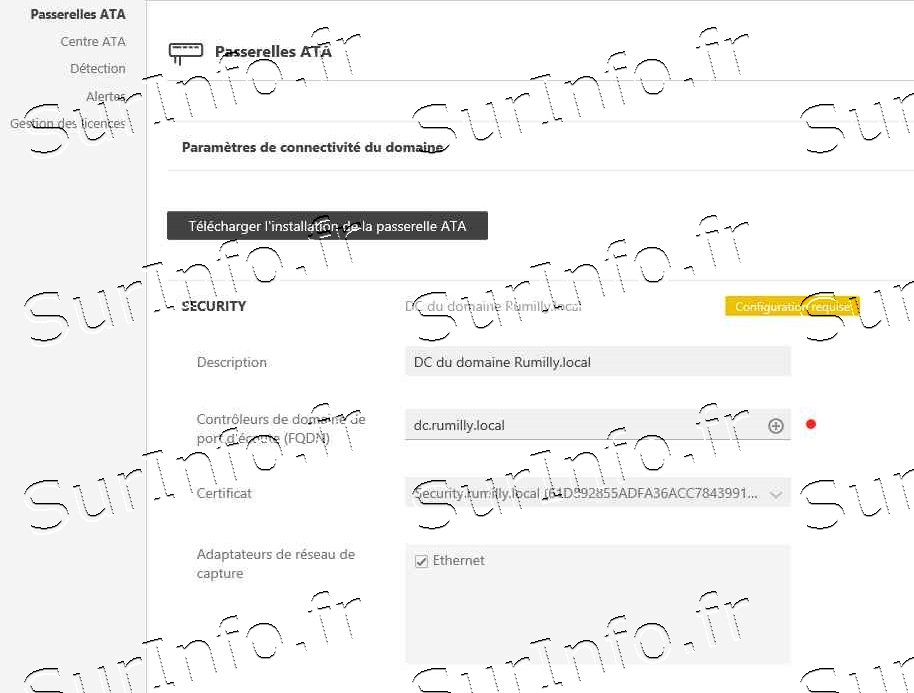

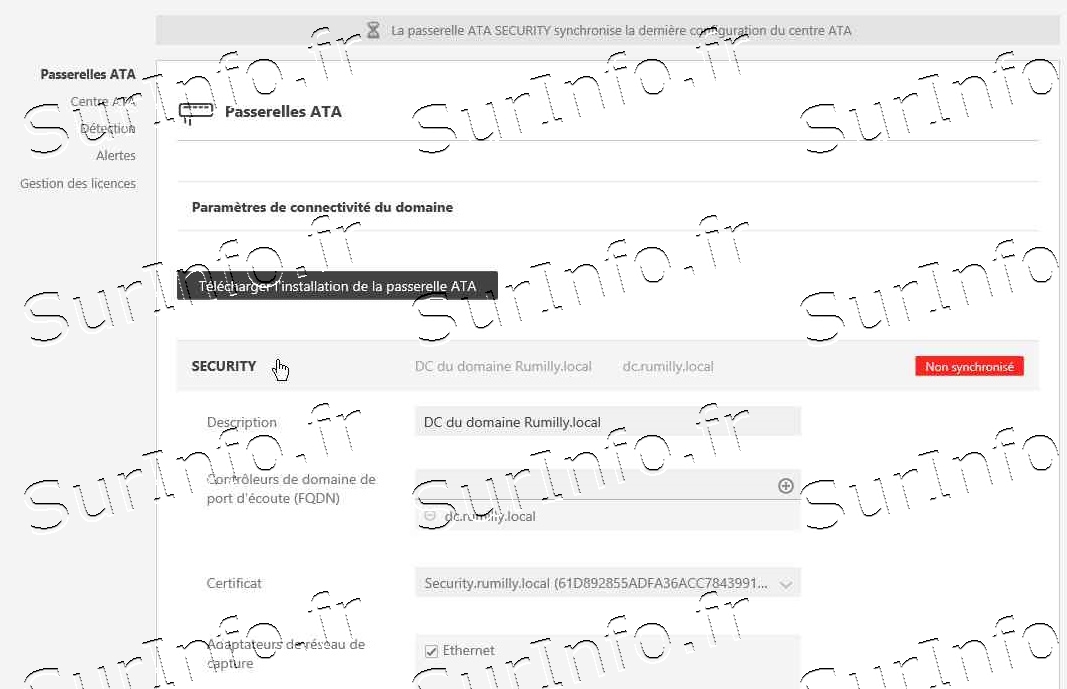

Maintenant que la passerelle est installée, il reste à la configurée.

Renseignez les différents contrôleurs de domaines ainsi que la carte réseau pour laquelle vous avez configuré la mise en miroir des ports. Ici, ma carte réseau à deux IPs...

Une fois la passerelle ATA paramétrée, cette dernière va se synchoniser avec votre Active Directory. Cela peut prendre quelques minutes.

Réglages complémentaires

Réglages complémentaires

Centre ATA

Retrouvez vos paramétrages

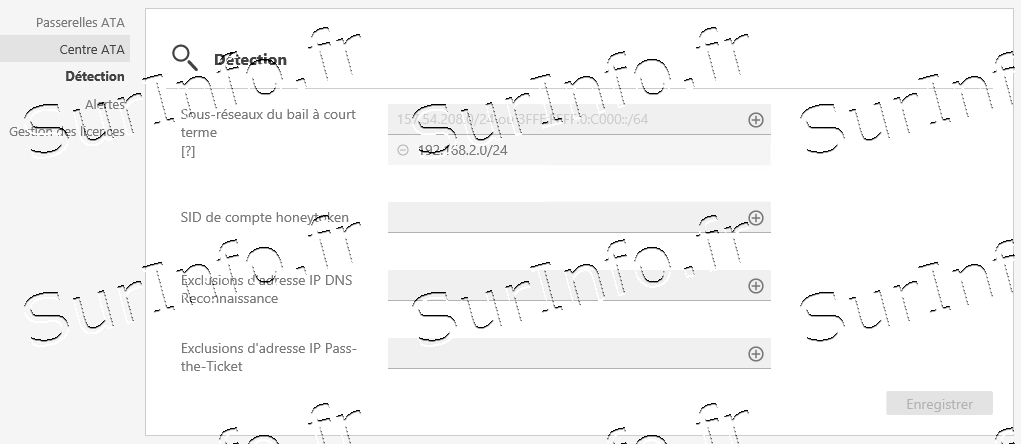

Détection

Indiquez ici les cas spécifiques ou exeptions

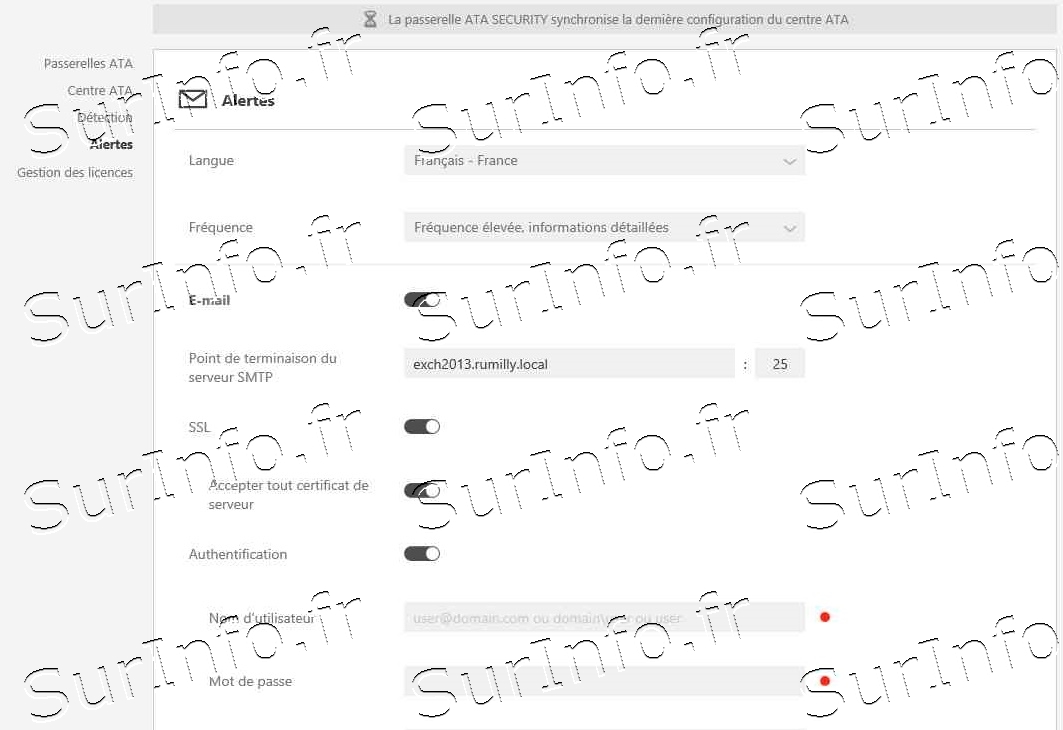

Alertes

La possibilitée de renseigner les paramètres de messagerie

Voir d'un serveur syslog

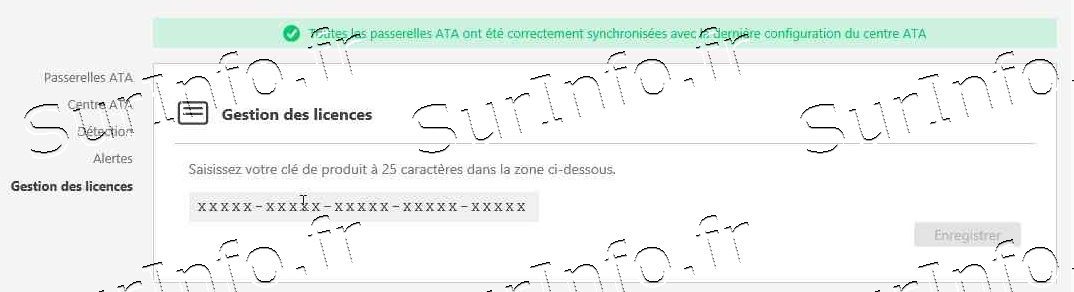

Gestion des licences

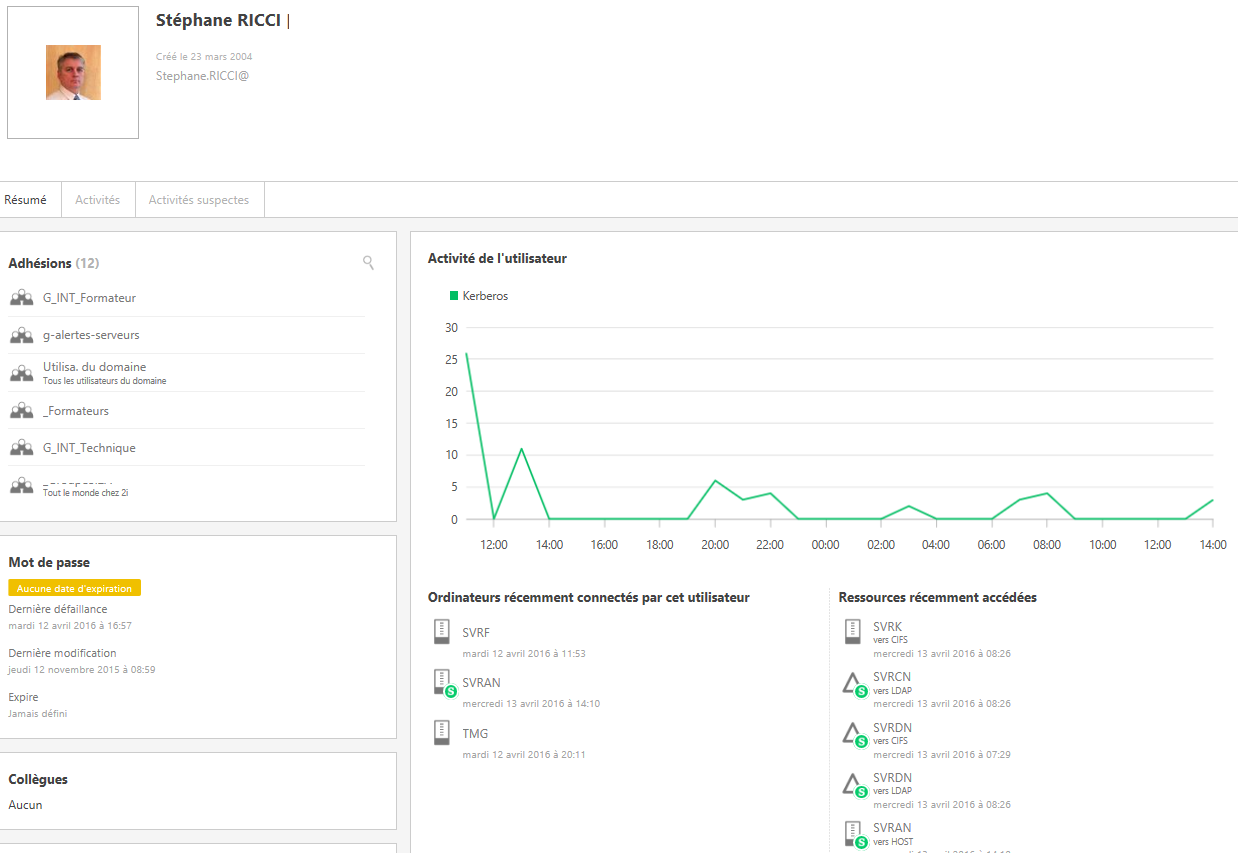

Vérification

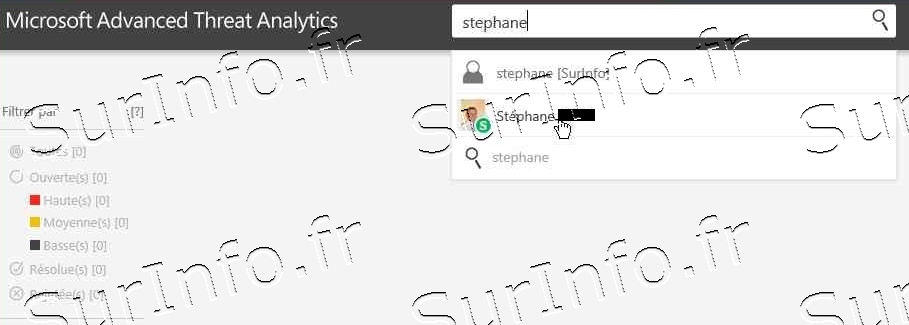

Vérification

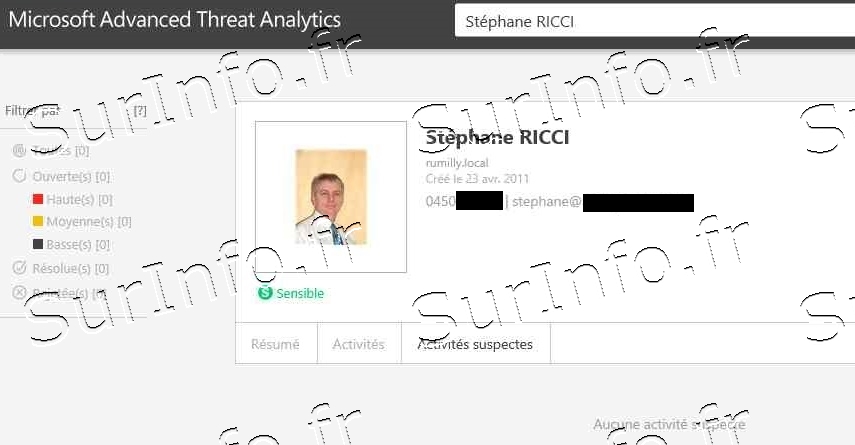

Vous pouvez analyser l'état de "santé" des comptes Active Directory

Et vérifier si besoin les activités suspectes lié à ce compte.

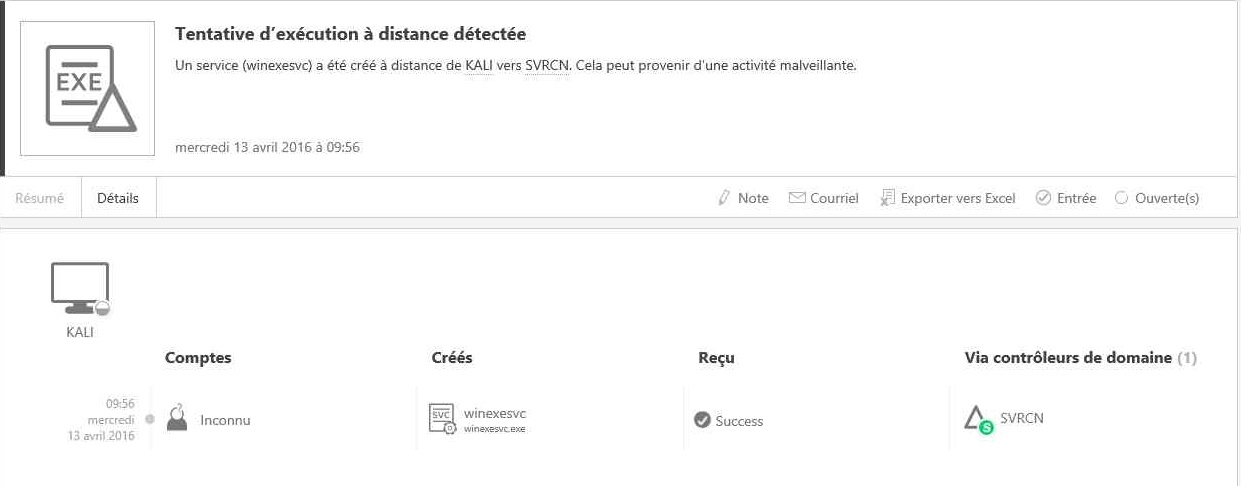

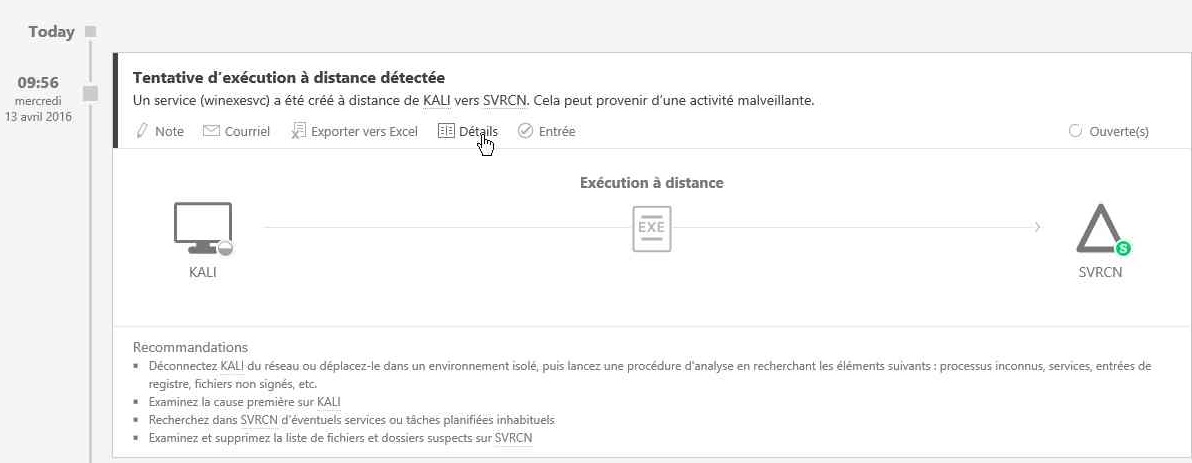

Détection d'attaque

Détection d'attaque

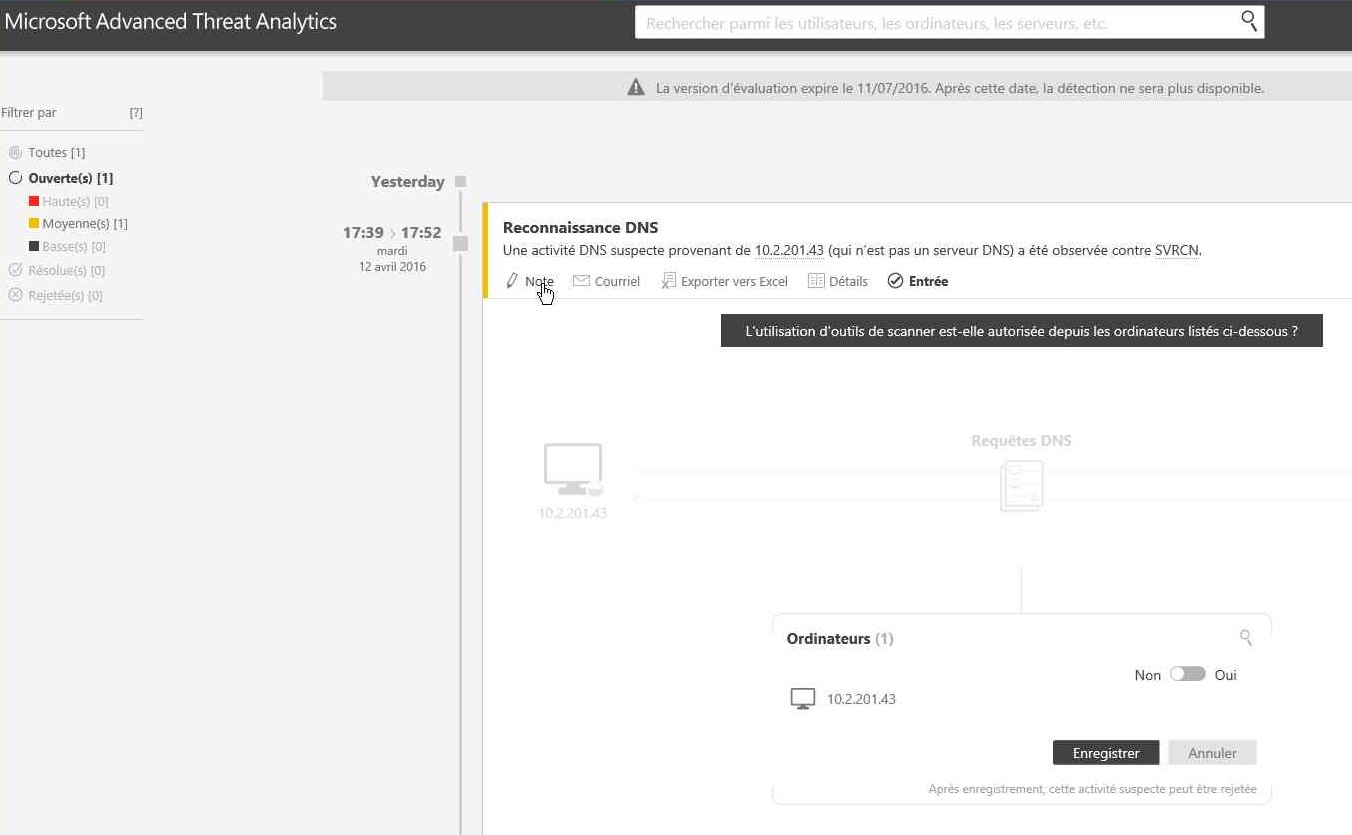

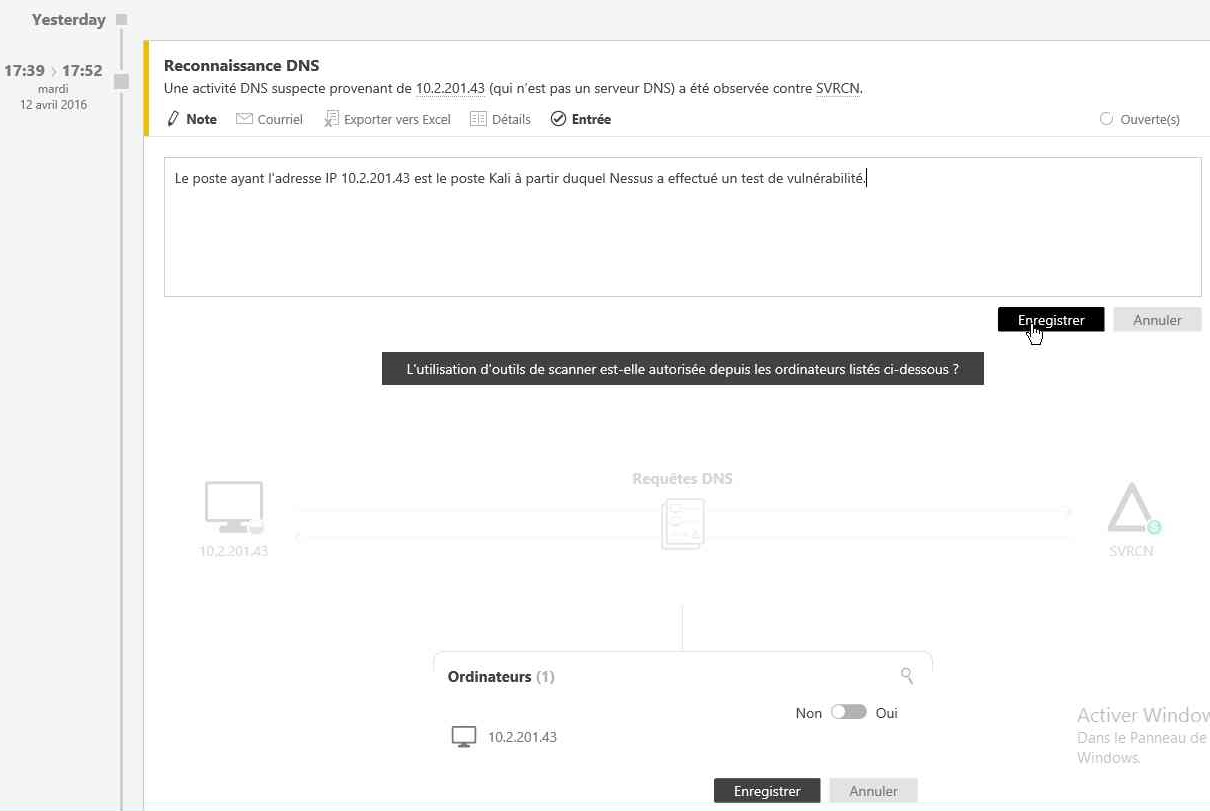

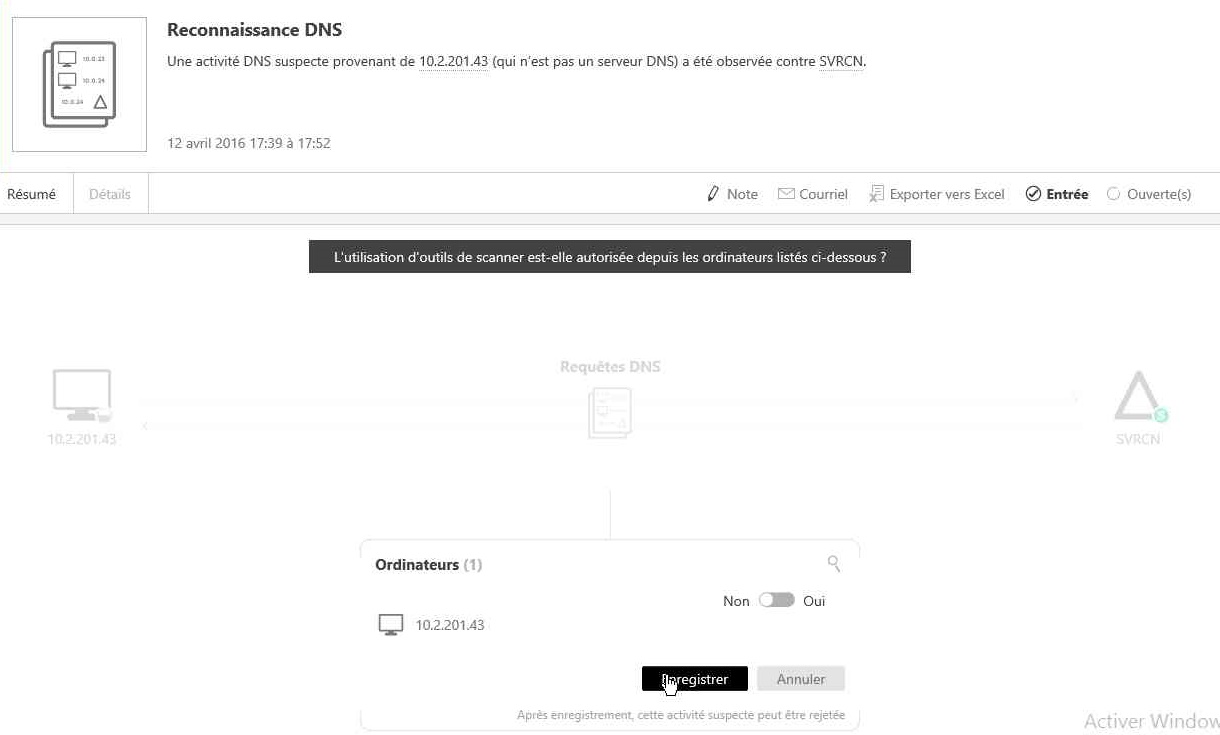

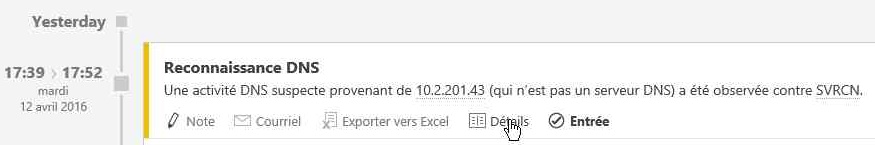

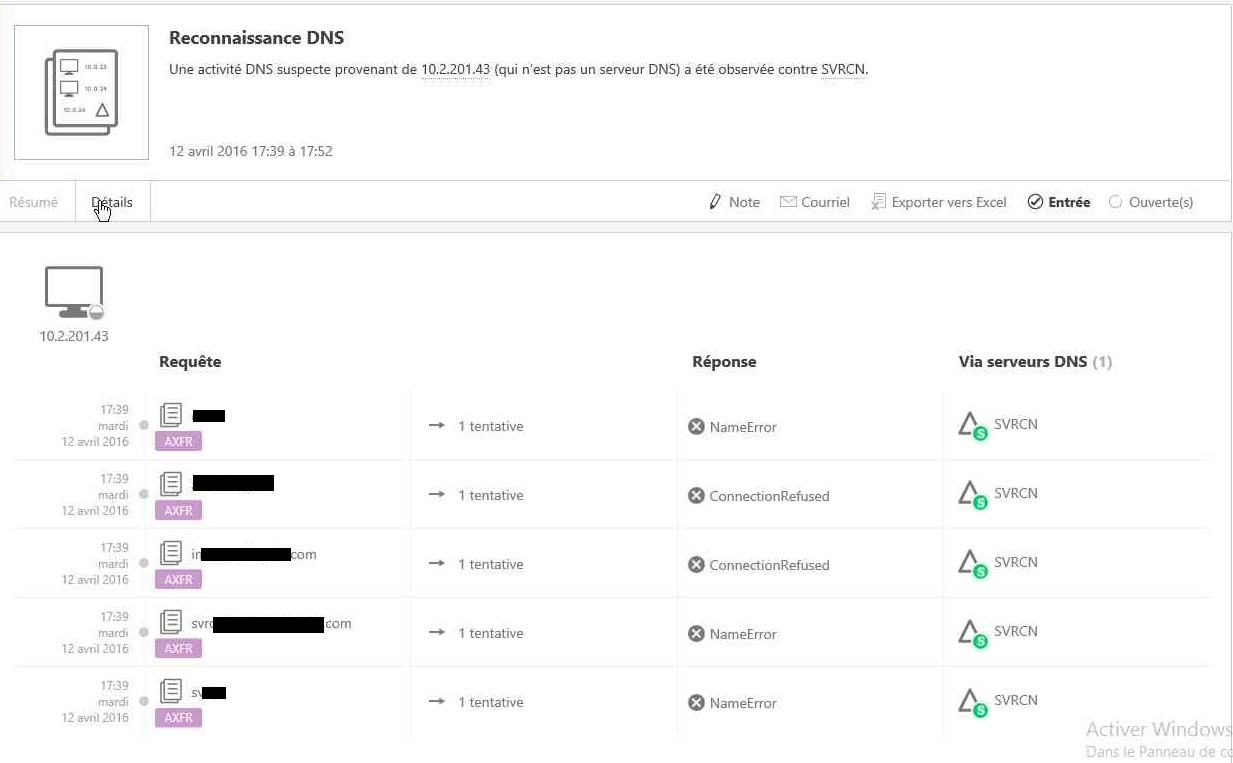

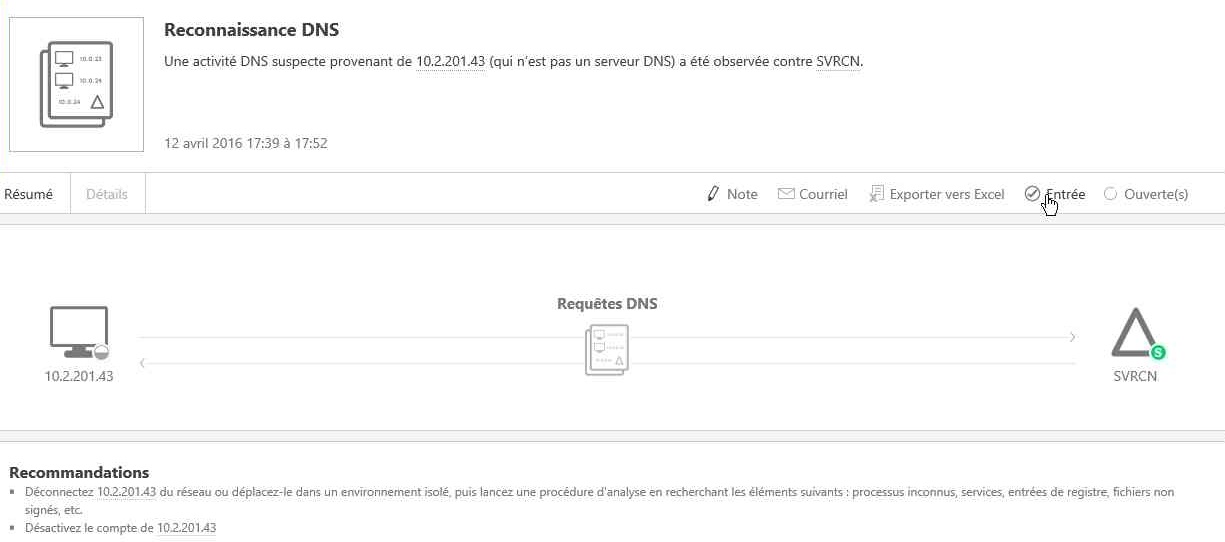

De type DNS

Voici le genre de rapport qui peut être générer lors d'une attaque de type DNS

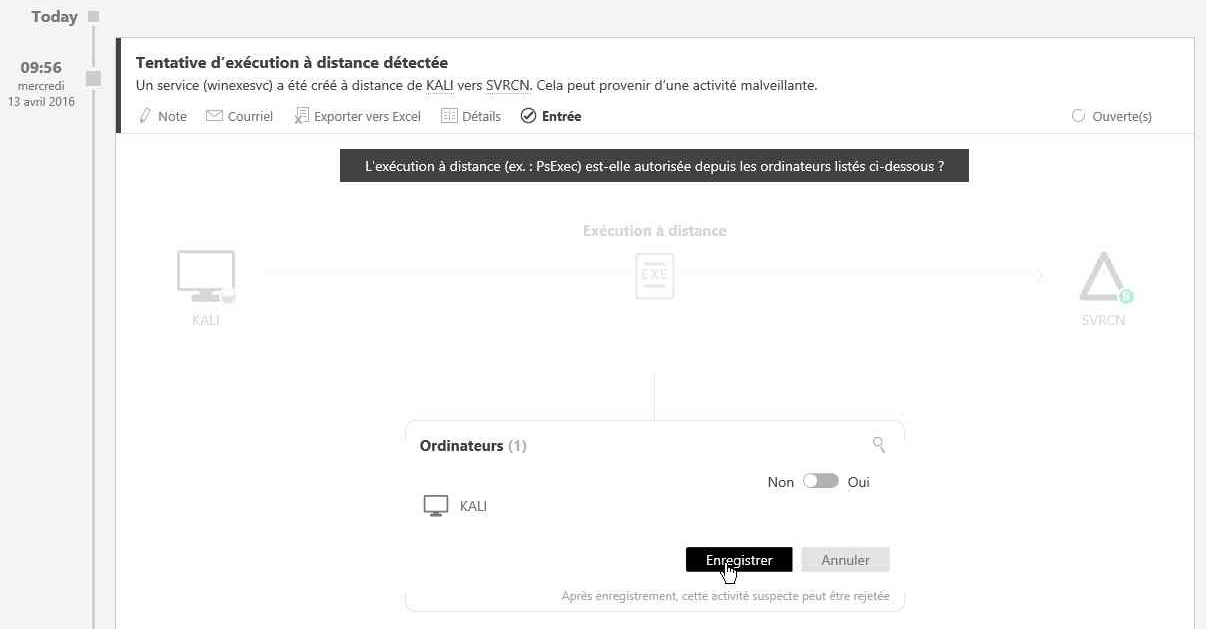

La possibilité d'y insérer un commentaire

Le fait d'enregistrer valide ou pas si l'origine de l'attaque est "normal" ou pas

Vous avez la possibilité de visualiser les détails

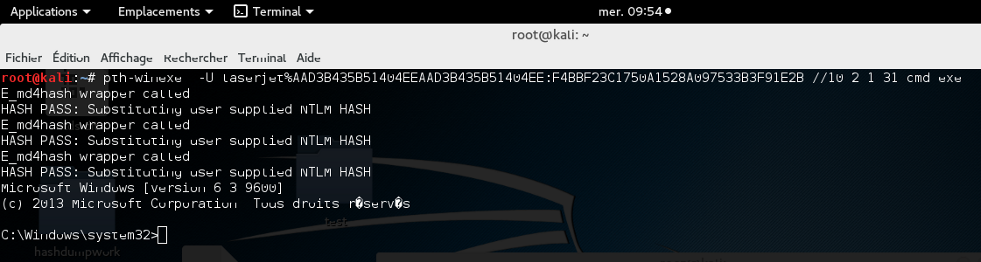

De type Pass The Hash

Voici la commande lancé à partir de KALI

La tentative détectée

.png)